Forscher leiten Überweisungen um

Erlangen · Mit den Worten „sicher, einfach, schnell“ wirbt die Commerzbank für den Einsatz der photoTAN im Online-Banking. Wissenschaftler aus Franken haben nun eine Schwachstelle in dem Verfahren entdeckt, das auch von der Deutschen Bank und der Norisbank verwendet wird.

Zwei IT-Sicherheitsforschern ist es mit manipulierten Smartphones gelungen, das beim mobilen Online-Banking eingesetzte Verfahren photoTAN zu knacken. Nachdem die beiden Forscher der Friedrich-Alexander-Universität Erlangen-Nürnberg eine Schadsoftware auf den Geräten installiert hatten, konnten sie nach eigenen Angaben Online-Überweisungen umleiten oder selbst erstellen. Die Transaktionen könnten allerdings nur manipuliert werden, wenn die Online-Banking-App und die photoTAN-App auf einem Gerät installiert sind.

Drei Banken betroffen

Mit den Angriffen konnte nach Angaben der Forscher Vincent Haupert und Tilo Müller das mobile Online-Banking der Geldinstitute Deutsche Bank , Norisbank und Commerzbank manipuliert werden. Es sei zudem möglich gewesen, die getätigten Überweisungen später zu verstecken, so Müller. Auf dem Smartphone bleibe die Manipulation unerkannt. Erst an einem unabhängigen Gerät würde der Betrug auffallen, beispielsweise bei klassischen Kontoauszügen am Automaten.

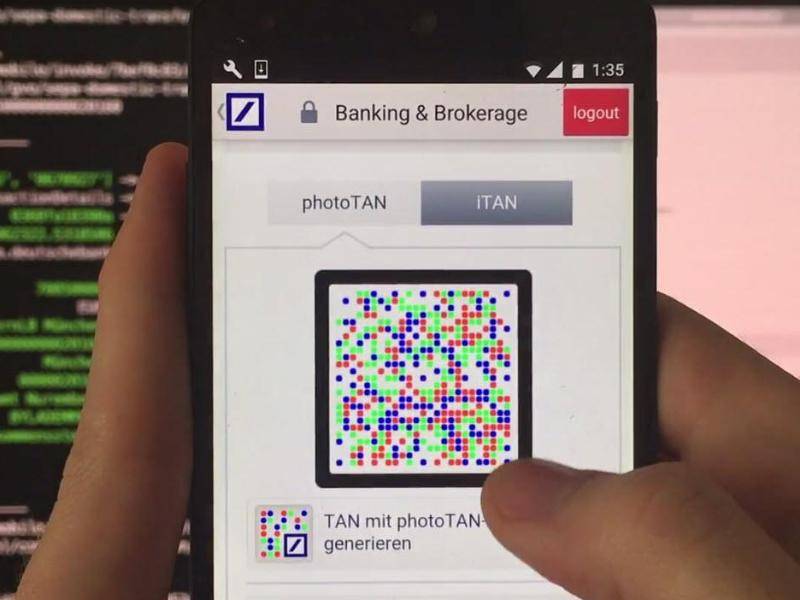

Mit der photoTAN wird ein einmalig zu nutzendes Passwort erzeugt. Bei der Einführung des Verfahrens wurde auf dem PC-Monitor ein ungefähr drei mal drei Zentimeter großes Bild aus kleinen Punkten erzeugt, das die Transaktionsdaten enthält. Diese Grafik wird mit dem Smartphone oder Lesegerät abgescannt. Nach der Entschlüsselung der photoTAN sind auf dem Bildschirm zur Kontrolle die Transaktionsdaten (Betrag und Name des Empfängers einer Überweisung) sowie eine siebenstellige Transaktionsnummer zu sehen, mit der die Überweisung freigegeben werden kann. Beim sogenannten Mobile-Banking sind jedoch die Online-Banking-App und die photoTAN-App auf einem Smartphone installiert. Die Daten, die das erzeugte Bild enthält, werden nicht mit dem Smartphone abgescannt, sondern direkt von der Banking-App an die photoTAN-App übermittelt. Das Verfahren sei unsicherer als die Authentifizierung über zwei verschiedene Geräte. Die Nutzung einer photoTAN auf dem PC mit einem externen Lesegerät halten die Forscher weiterhin für sicher.

Der Angriff der beiden Erlanger Sicherheitsforscher setzt voraus, dass auf dem Smartphone der Opfer bereits eine mit Viren infizierte App installiert sein muss. Das sei bei Smartphones allerdings auch häufig der Fall. Das Angriffsszenario habe man unter dem Google-System Android demonstriert. Eine Attacke sei aber prinzipiell auch beim iPhone-System iOS denkbar. Die iOS-Schadsoftware Pegasus habe gezeigt, dass nicht nur Android-Smartphones angegriffen werden könnten. Allerdings sei die Wahrscheinlichkeit, sich bei Apple Schadsoftware einzufangen, im Vergleich zu Android geringer.

Auf Nachfrage weisen Pressesprecher von Deutscher Bank und Norisbank darauf hin, dass man das Thema Sicherheit sehr ernst nehme: "Richtig angewendet sind alle Legitimationsverfahren sicher." Kunden entscheiden nach eigenen Präferenzen, welches Verfahren ihnen zusage. Die Commerzbank erstatte im Schadensfall die vollständige Summe, heißt es in einer Antwort. Die Bank gebe Kunden auf ihrer Webseite Sicherheitshinweise. Der von den Forschern durchgeführte Angriff sei der Bank nicht bekannt.